Festplatten Passwort entschlüsseln

Um es noch einmal kurz zu verdeutlichen. Hier geht es um das Festplatten Passwort, welches im Bios eingerichtet. Nicht um das Windows Passwort. Aber da schreiben wir auch noch mal drüber.

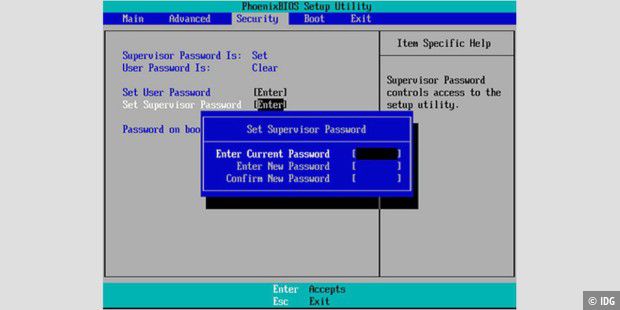

Das Bios Passwort

Das Bios Passwort wird in den verschiedenen Bios Versionen, unter anderem, wie folgt eingerichtet

- Award-BIOS: <Entf>, <Strg>+<Alt>+<Esc>, <Strg>+<Alt>+<S>

- AMI-BIOS: <Entf>, <F1>

- Phoenix-BIOS: <Entf>, <Strg>+<Alt>+<Esc>, <F1>

So war früher das Bios Passwort in der Boot Partition. Heute befindet sich das Boot Passwort in einer Hidden Partition. Und nein, man kann nicht über Hintertür-Linux einfach rein, auslesen, ändern oder löschen. Das Passwort sperrt euch da immer noch aus.

Na? Passwort vergessen?

Tja, unsere Telefonnummer findet ihr im Impressum. Aber na gut. Wir wollen diesen Blog ja noch mit einigen Codes füllen, ansonsten macht das Lesen ja keinen Spaß.

Ihr braucht wieder Linux. Nicht um einfach mal eben über die Hintertür reinzugucken, sondern um euren eigenen Rechner anzugreifen (wahlweise bitte nicht mit dem Golfschläger).

Mit „Hashcat Offline Attacks“ lässt sich euer Rechner wesentlich effektiver angreifen. Hashcat ist im unserem Kali-Build bereits standartmäßig drauf, weshalb wir es diesmal nicht seperat installieren müssen. Deshalb überspringen wir mal die Installation.

Wir bauen die Festplatte aus und in ein externes Festplattengehäuse unseres Kali Rechners ein. Die verschlüsselte Festplatte ist nun sda1. Die interne Festplatte ist nun sda0.

Linux fordert euch nun auf, das Passwort der externen Festplatte einzugeben (Hat die Linux Live CD vorher ja auch schon). Geht nicht. Könnt ihr erstmal wegklicken. Wir starten Hashcat und geben folgenden Befehl ein

sudo dd if=/dev/UUID of=luks_header bs=1M count=5Jetzt spuckt euch Hashcat ein Maskfile aus. Es sieht ungefähr so aus

?u?l?d,?1?1?1?1abcdefgWir beginnen die Attacke auf die Festplatte mit

./hashcat64.bin --force --attack-mode 3 --hash-type 14600 --outfile recovered_passphrase ../luks_header ../mask_file.hcmaskIhr lest es schon. Wir suchen „recovered Passphrase“. Bei uns hat Hashcat so auch Informationen darunter herausgegeben. Das hat etwas gedauert. Je nach Rechenleistung kann es Minuten oder vielleicht auch Stunden dauern. Stunden sind akzeptabel. Andere Programme brauchten etwa ein Jahr, um sich das Passwort herauszusuchen.

Am Ende befand sich neben dem Tag „recovered Passphrase“ letztendlich das Passwort für die Festplatte. Die haben wir eingegen.

Sicherheitsfragestunde

Sorry, muss sein. Wir lassen unseren Kunden nicht einfach so auf das Passwort gucken. Er sitzt uns gegenüber. Wir sprechen das Passwort auch nicht laut aus. Wir öffnen den Computer, gucken in die Bilder hinein. Dort sollten dann eigentlich Fotos unseres Kunden sein. Oder der Name des Kunden als Benutzernamen. Wenn nicht, sollte unser Kunde den Benutzernamen wissen, ohne auf den Rechner zu schauen.

Kann sich jeder merken. Wir durchstöbern den Rechner vor unserem Kunden. Wenn wir den Namen des Kunden gleich in der Benutzerverwaltung finden, sind wir da auch schon wieder raus. Dann ist die Sache klar. Wenn der Kunde komplett durchfällt, nehmen wir den Rechner mit, ohne das der Kunde ihn in die Hände bekommt. Sorry!